Modelo CWPP y CNAPP para Protección Cloud-Native

Diseño e implementación del modelo de seguridad cloud-native workload protection (CWPP) y cloud-native application protection platform (CNAPP) para entidad financiera líder.

Categoría

Cloud Security

Año

2024

Tamaño del equipo

6 personas

Cronograma

12 meses

Desafío

La migración a arquitecturas cloud-native (containers, Kubernetes, serverless) exponía nuevos vectores de ataque no cubiertos por herramientas de seguridad tradicionales. La entidad operaba 2,400+ containers en producción sin visibilidad de vulnerabilidades en runtime ni protección de la cadena de suministro de software.

Solución

Implementación de plataforma CNAPP unificada con capacidades CWPP, CSPM y seguridad de pipeline integradas. Modelo shift-left con escaneo de vulnerabilidades en CI/CD, runtime protection y compliance continuo para workloads containerizados y serverless.

Transformación Cloud-Native Segura

El Nuevo Paradigma de Seguridad

Las arquitecturas cloud-native requieren un enfoque de seguridad fundamentalmente diferente. Los perímetros tradicionales desaparecen, los workloads son efímeros y la velocidad de despliegue supera la capacidad de los procesos de seguridad manuales.

Estado Inicial

Inventario de Workloads:

- 2,400+ containers en producción

- 47 clusters Kubernetes (AKS, GKE, OKE)

- 340+ funciones serverless

- 890+ imágenes de container únicas

Gaps de Seguridad Identificados:

- Sin visibilidad de vulnerabilidades en imágenes base

- Configuraciones de Kubernetes no auditadas

- Secrets hardcodeados en configuraciones

- Sin protección de runtime

- Pipeline CI/CD sin gates de seguridad

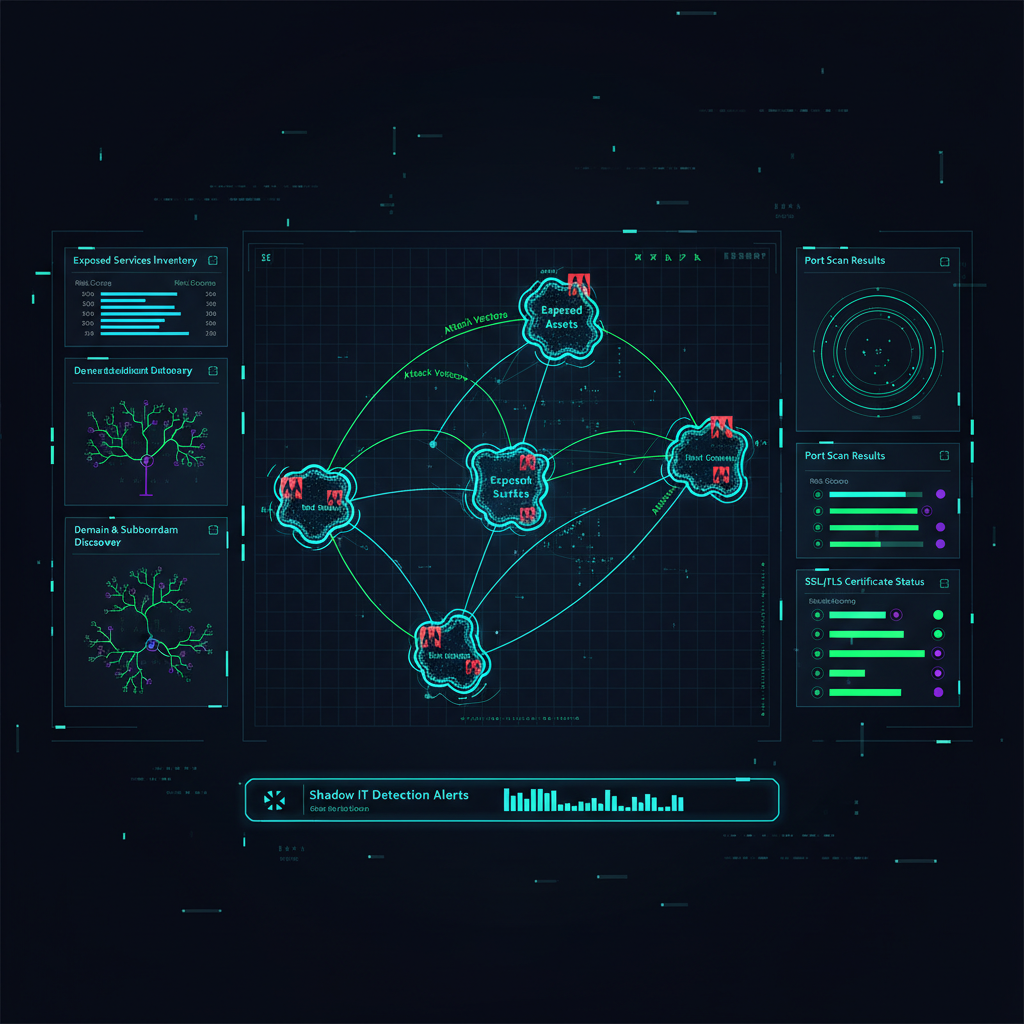

Arquitectura CNAPP Implementada

Componentes del Stack

┌─────────────────────────────────────────────────────────┐

│ CNAPP Platform │

├─────────────────────────────────────────────────────────┤

│ ┌─────────────┐ ┌─────────────┐ ┌─────────────┐ │

│ │ CSPM │ │ CWPP │ │ CIEM │ │

│ │ Posture │ │ Workload │ │ Identity │ │

│ │ Management │ │ Protection │ │ Management │ │

│ └─────────────┘ └─────────────┘ └─────────────┘ │

├─────────────────────────────────────────────────────────┤

│ ┌─────────────────────────────────────────────────┐ │

│ │ Supply Chain Security │ │

│ │ Image Scanning │ SBOM │ Secrets Detection │ │

│ └─────────────────────────────────────────────────┘ │

├─────────────────────────────────────────────────────────┤

│ ┌─────────────────────────────────────────────────┐ │

│ │ Runtime Protection │ │

│ │ Behavioral Analysis │ Threat Detection │ WAF │ │

│ └─────────────────────────────────────────────────┘ │

└─────────────────────────────────────────────────────────┘Cloud Workload Protection Platform (CWPP)

Capacidades Implementadas:

-

Vulnerability Management

- Escaneo continuo de imágenes en registry

- Correlación con threat intelligence

- Priorización basada en explotabilidad (EPSS)

- Remediation guidance automatizado

-

Runtime Protection

- Behavioral monitoring de containers

- Detección de anomalías en tiempo real

- File integrity monitoring

- Network microsegmentation

-

Compliance Automation

- CIS Kubernetes Benchmark

- PCI-DSS para containers

- SOC 2 Type II controls

- Custom policies financieras

Shift-Left Security

Pipeline de Seguridad Integrado:

# Security Gates en CI/CD

stages:

- name: "SAST Analysis"

tools: [Semgrep, SonarQube]

fail_on: critical, high

- name: "SCA Scan"

tools: [Snyk, Dependabot]

fail_on: critical

sbom_generation: true

- name: "Container Scan"

tools: [Trivy, Prisma Cloud]

fail_on: critical, high

base_image_check: true

- name: "IaC Security"

tools: [Checkov, tfsec]

fail_on: high

- name: "Secrets Detection"

tools: [GitLeaks, TruffleHog]

fail_on: anyResultados del Shift-Left:

- 94% de vulnerabilidades detectadas pre-producción

- 78% reducción en tiempo de remediación

- 0 secrets expuestos en producción

Kubernetes Security

Hardening de Clusters

Controles Implementados por Capa:

Control Plane:

- RBAC granular con least privilege

- Audit logging completo

- Encryption at rest para etcd

- API server hardening

Worker Nodes:

- CIS hardened OS images

- Runtime class restrictions

- Node isolation policies

- Automatic patching

Workloads:

- Pod Security Standards (Restricted)

- Network Policies por namespace

- Resource quotas y limits

- Service mesh (Istio) para mTLS

Admission Control

Políticas de Admisión:

# OPA Gatekeeper Constraints

apiVersion: constraints.gatekeeper.sh/v1beta1

kind: K8sBlockPrivilegedContainer

metadata:

name: block-privileged-containers

spec:

match:

kinds:

- apiGroups: [""]

kinds: ["Pod"]

excludedNamespaces:

- kube-system

- istio-systemPolíticas Activas:

- Bloqueo de containers privilegiados

- Mandatory resource limits

- Allowed registries whitelist

- Required security contexts

- Prohibited host networking

Supply Chain Security

Software Bill of Materials (SBOM)

Generación Automática:

- SBOM para cada imagen de container

- Formato SPDX y CycloneDX

- Almacenamiento en registry seguro

- Correlación con CVE databases

Beneficios:

- Visibilidad completa de dependencias

- Respuesta rápida a zero-days

- Compliance con regulaciones emergentes

- Audit trail completo

Image Signing y Verification

Flujo de Confianza:

- Build en pipeline seguro

- Scan de vulnerabilidades

- Firma con Sigstore/Cosign

- Verificación en admission controller

- Solo imágenes firmadas en producción

Métricas y Resultados

Mejora en Postura de Seguridad

| Métrica | Antes | Después |

|---|---|---|

| Vulnerabilidades Críticas | 234 | 3 |

| Images sin escanear | 67% | 0% |

| Clusters no compliant | 89% | 0% |

| Secrets expuestos | 47 | 0 |

| Mean Time to Patch | 14 días | 4 horas |

Cobertura de Protección

Runtime Protection:

- 100% containers monitorizados

- 2.3M eventos/día analizados

- 47 amenazas bloqueadas (Q4 2024)

- 0 false positives en bloqueos

Eficiencia Operacional

DevSecOps Metrics:

- Pipeline failures por seguridad: 12% (controlado)

- Developer friction: Mínimo (< 5 min overhead)

- Security tickets auto-resueltos: 78%

- Time to production: Sin impacto significativo

Framework de Gobernanza

Modelo de Responsabilidades

Platform Team:

- Configuración base de seguridad

- Políticas de admisión

- Monitorización de compliance

- Incident response

Development Teams:

- Remediación de vulnerabilidades

- Secrets management

- Security testing en pipeline

- Security champions

Continuous Compliance

Dashboards Ejecutivos:

- Security posture score por cluster

- Vulnerability trending

- Compliance status por framework

- Risk exposure metrics

Este proyecto demostró que la seguridad cloud-native no tiene que ser un freno a la innovación. Con el enfoque correcto, la seguridad se convierte en un enabler que permite desplegar más rápido y con mayor confianza.

Resultados

- Cobertura del 100% de workloads cloud-native

- Reducción del 89% en vulnerabilidades críticas en producción

- Tiempo de remediación de CVEs: 4 horas (vs 14 días anterior)

- 0 incidentes de seguridad en containers post-implementación

- Compliance continuo con CIS Kubernetes Benchmark